事件背景

最近几天,多次收到腾讯云的短信和邮件提醒,CDN 流量预警。

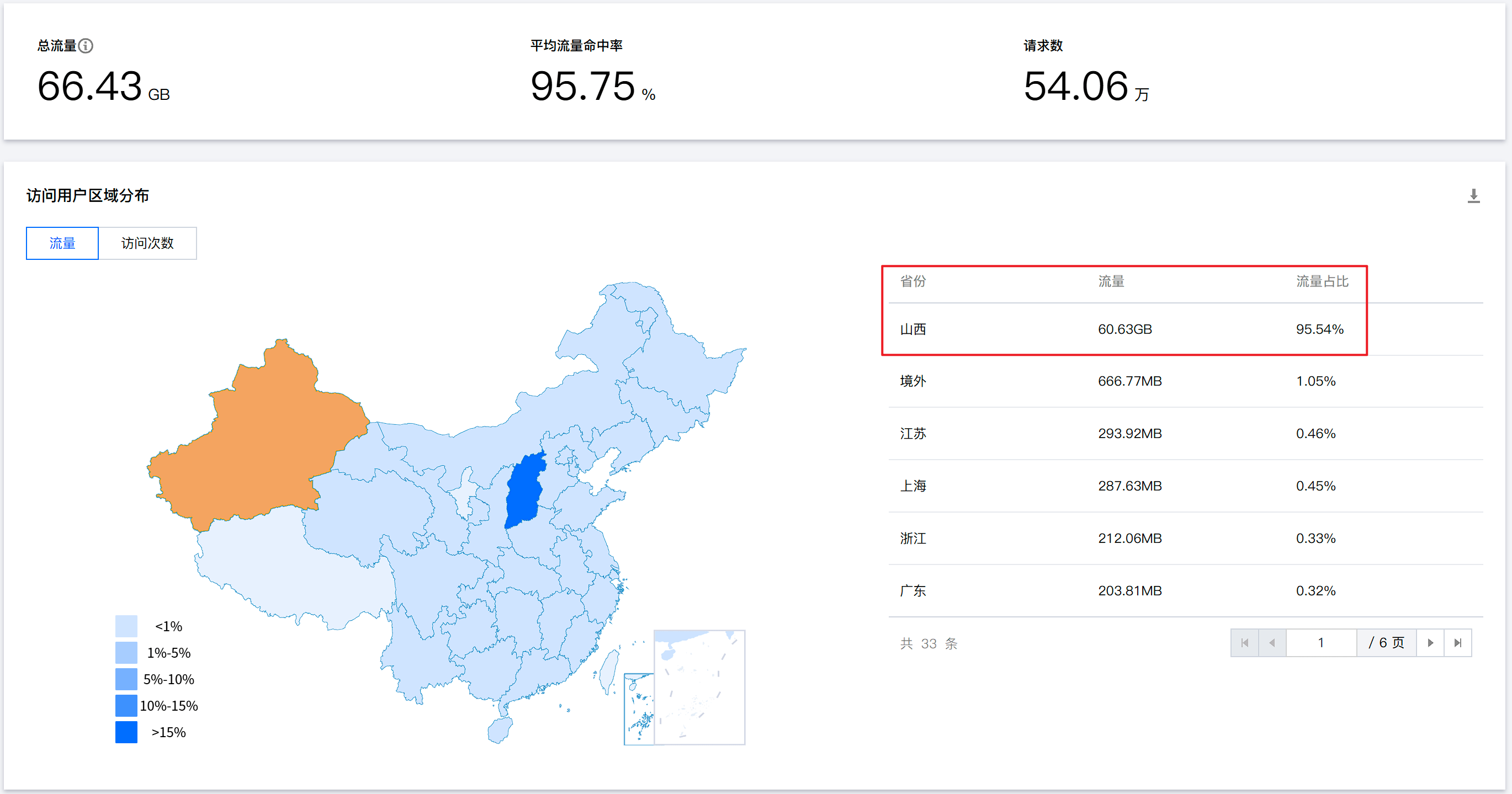

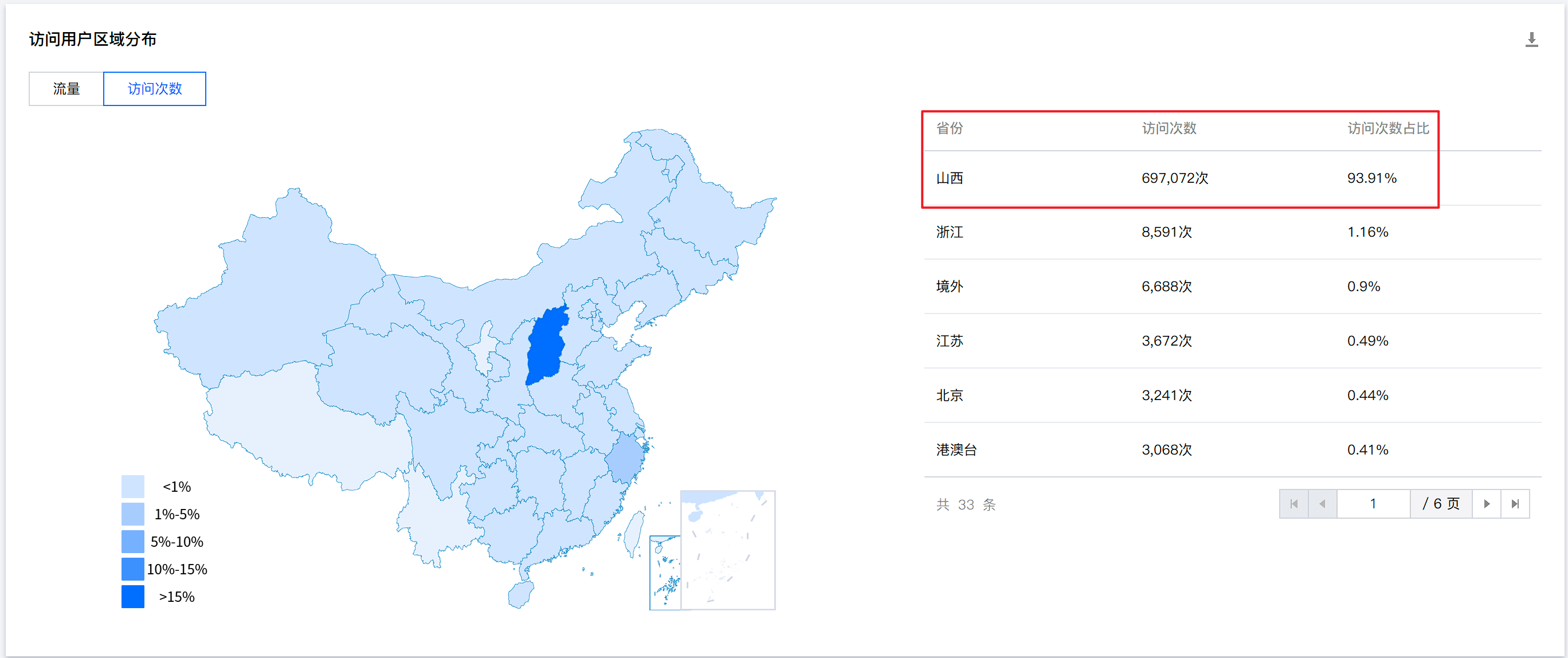

后面打开腾讯云控制台看了下,果然,CDN 被盗刷,短时间内遭遇山西省的大量请求,刷了 60 多 G 流量,真是心疼。

处理过程

一开始怕欠费,立马把 CDN 给停掉了,万一被刷上 T 的流量就惨了:),毕竟这样的事没少发生。

后面又给打开了,因为网站有不少资源还是依赖 CDN 的,关了就没法访问了。

打开后没多久又遭遇了攻击,这次想着不能直接关掉,还是要抵抗一下,看能不能限制相关 IP 的访问。

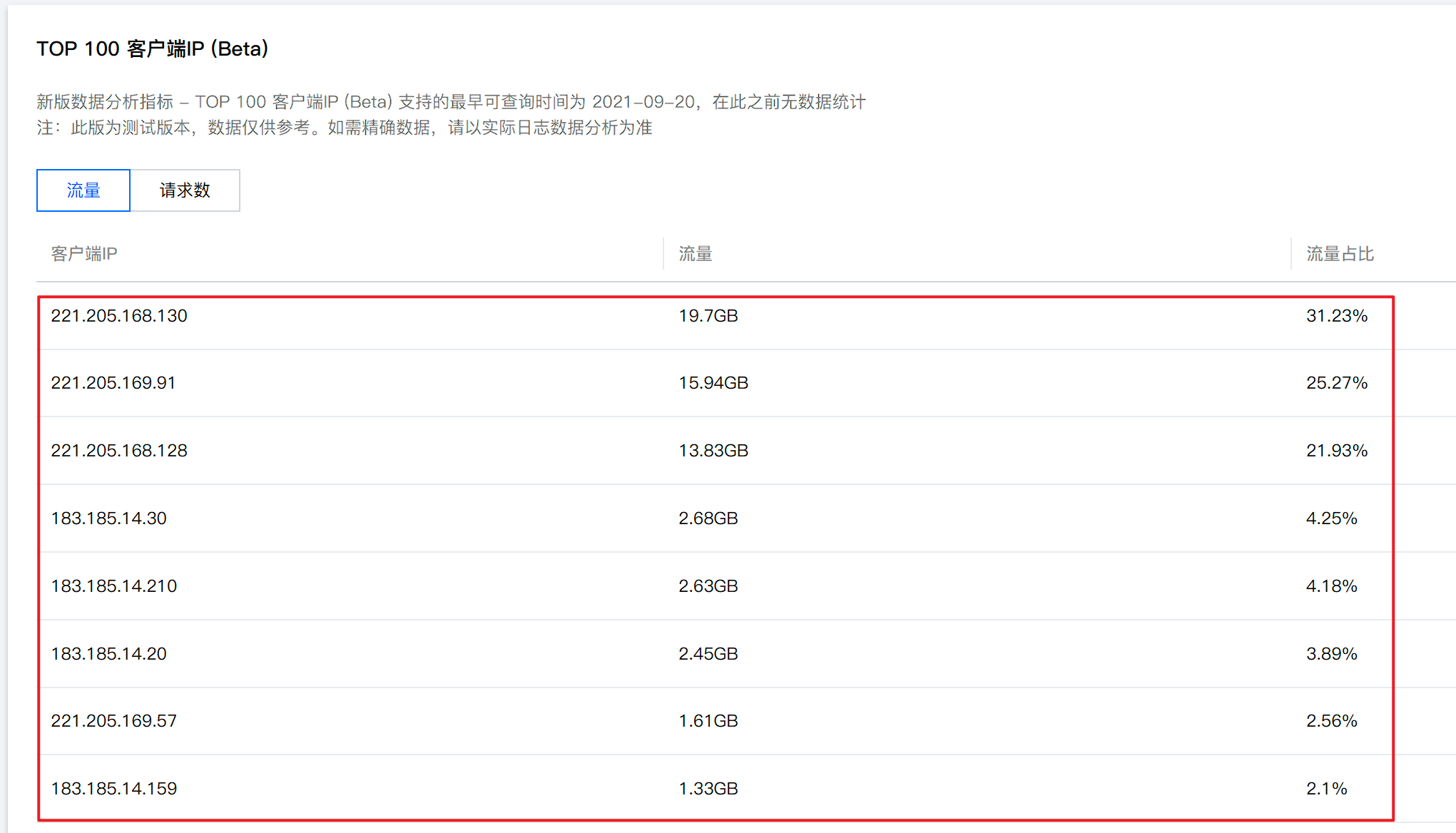

在腾讯云 CDN 控制台看到了盗刷使用的 IP,221.205.168.*、221.205.169.*、183.185.14.*,这里就不打码了。

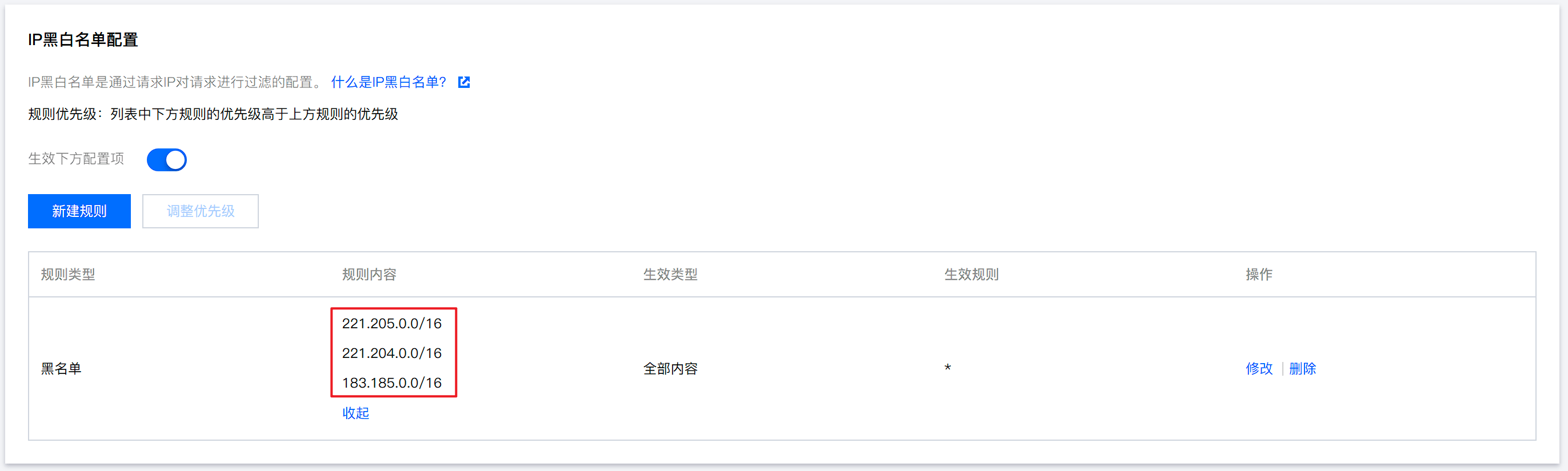

于是在访问控制里边把这些 IP 段(221.205.0.0/16、221.204.0.0/16、183.185.0.0/16)加入了黑名单。

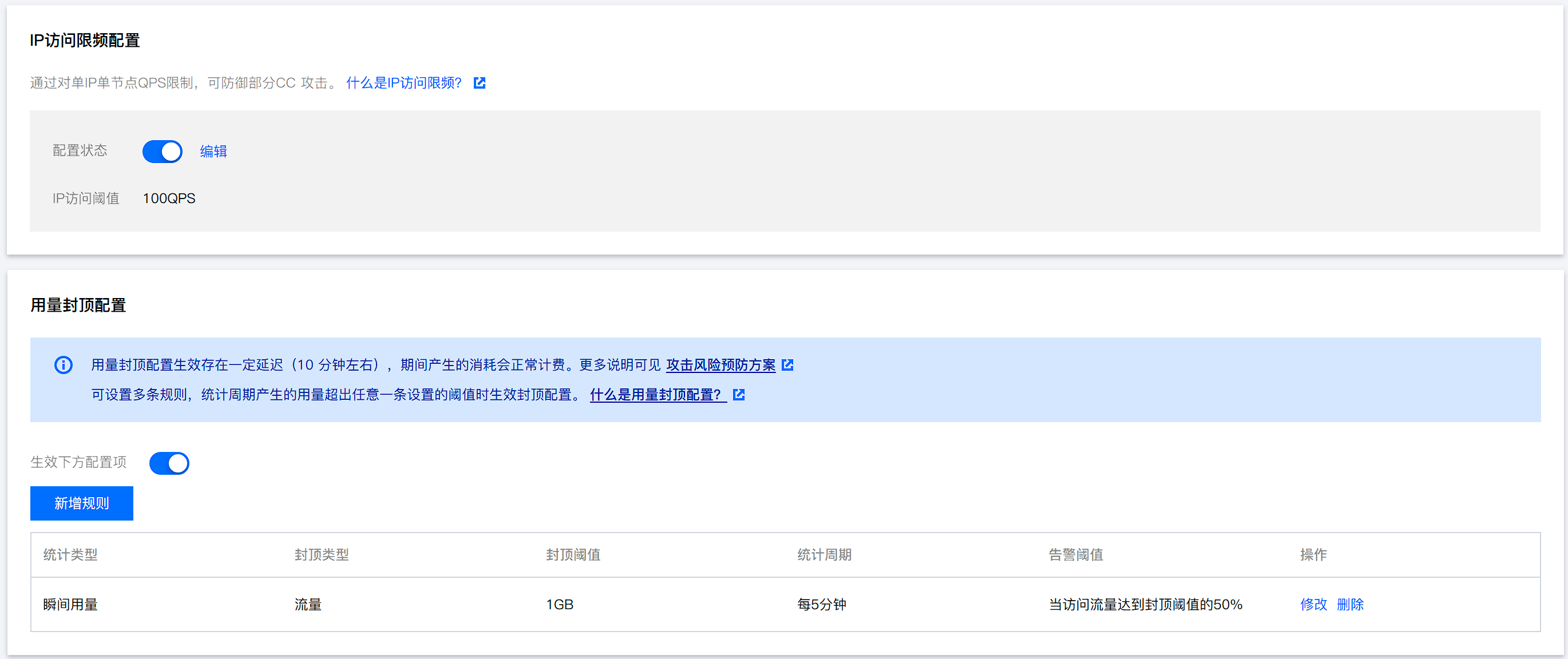

此外,还加上了 IP 访问限频配置和用量封顶配置(达到指定用量限制时,直接关闭 CDN)。

需要注意的是,这样做的效果比较有限,如果对方使用其他 IP 进行攻击的话,还是会在短时间内刷掉不少流量,并触发告警。但是对于个人用户来说,也没有别的更好的方法了。

相关信息

除了限制相关 IP 的访问外,我还查询了相关 IP 的信息。

1、先是直接查了下这几个 IP 的基本信息,可以发现都来自山西太原联通。

2、后又用谷歌直接搜索 IP,好家伙,有不少网站都被攻击了。

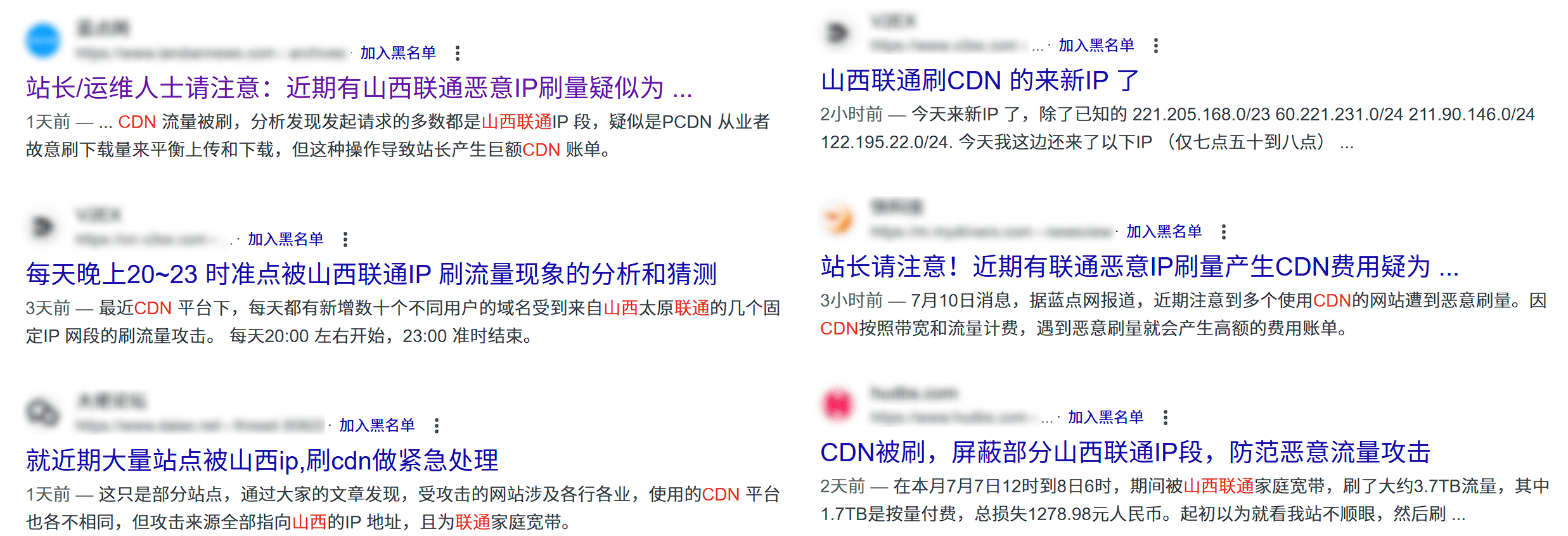

3、再用关键词“山西联通 CDN”进行搜索,可以发现相关内容还不少。

查看相关内容后,有几点可以分享下。

1、为什么会有这种刷 CDN 的行为,可能和 PCDN 相关。

你想下逻辑就知道了,因为家宽都是下行多上行少,然后 PCDN 肯定是上行多下行少,所以 PCDN 如果不对齐家宽的那种,上行下行比,运营商看流量比一眼就看出来了,是在搞 pcdn ,动了 运营商和传统 cdn 服务商的蛋糕,运营商肯定会关闭掉这样家宽账号,然后把数据拉成和家宽差不多,就需要刷数据,可是怎么刷呢?

当然是找一些小网站搞撒,因为小网站简单,没有没功夫去溯源,及时找到了,无非是个民事纠纷,因为攻击者是家宽,大网站和政府网站都不敢搞,因为人家正能把这些搞 pcdn 的送进去,所以选来选去,就选 cdn 了撒,刷流量快,同时,不会对实际的网站产生不可用(一旦把人家网站打的不可用了,就要负担法律责任)

本来 pcdn 应该是合理合法的,因为用户理论上可以用自己宽带提供服务的,来赚钱,但他们不应该搞不应该拉到一个套了 cdn 的网站就开搞了撒,最终让网站主买单及 网站主付出了本不该支付的流量费用,整个过程 ISP 运营商( cdn 提供商)是获利的,pcdn 是获利的,家宽账号也是获利,仔细一想, 这个过程,网站主才是那个孤立无援的人,因为这些刷的流量并不能带来任何的收入

之前说他们是小丑,感觉用词不当,我觉得应该那种搞 pcdn ,刷行带宽是人就是 🐛👎

2、有网友表示已经联系当地省公司联通客服进行投诉(感谢这位网友,但效果有限,对方后面又换了新的 IP 进行攻击)。

221.90 段的我已经找当地省公司联通客服投诉过了。

他们的反馈是确认攻击属实,ip 已关停,已警告用户,下次再有攻击清退

就是不知道他们所说的 ip 关停是什么意思,看看今晚是否还有攻击吧

我是查过 ip 归属地再去投诉的,你得先确定 ip 是运营商的家宽拨号 ip ,再加区号打对应省会的 10010 要求建立投诉工单,你需要知道这个 ip 是哪个省哪个市的,说明那几个 ip 分别在什么时段请求了你的 cdn ,造成了多少损失。前台客服可能不理解你说的这些,你要求他原文记录下你的描述,转后台安全部门给你处理

3、个人用户可以采取的一些措施。

我的也是,一模一样,也是江苏山西那一块的中国联通的宽带在刷,从 6 号开始被刷直到现在。

我目前配置的措施如下:

- 防盗链已配置,但是没用,他的 referer 是图片本身的 url ,设备什么的都识别不出来

- IP 黑名单配置,但是他会换 IP ,所以我直接封禁了 IP 段,目前效果很明显,全是 514 错误,没有计费流量

IP 访问限频配置 单 IP 单节点 为 1QPS ,挺有效果的,514 的错误码暴增,但是只是增加了他攻击的时长

设置预警和流量上限,60 分钟累计一定流量就暂时关闭 CDN 服务。万一他换了 IP ,这个措施也能帮助我减少损失,也能及时添加黑名单。

基本上只盯着那一个文件,所以目前已经删除了这个罪恶的源头图片,替换为新的图片 url 了

- 设置 CDN 的 514 错误码缓存,遇到 514 错误,即黑名单/访问限频配置错误,CDN 会缓存 1 天(最长设置一天)

4、攻击特征:针对小型博客/网站等的某些图片和视频等静态资源,选择其中比较大的一个资源进行刷量。

总结

对于个人用户来说,遇到这种事情没什么好的处理方法,主要还是限制的手段,包括将相关 IP 加入访问黑名单、配置访问限频和用量封顶等。

1、截止写博客时,涉及的 IP 包括但不限于221.205.0.0/16、221.204.0.0/16、221.90.0.0/16、183.185.0.0/16、60.221.0.0,建议都加入访问黑名单。

2、更新:目前有网友在 Github 上建了一个仓库 ban-pcdn-ip,专门用于收集地区为山西、运营商为联通的 PCDN 恶意刷量 IP 段清单。在下面列出来了,建议通通拉黑。

IP段清单(2024年7月23日更新)

104.247.192.0/24

107.149.204.0/24

107.165.206.0/24

111.121.27.0/24

113.231.202.0/24

116.179.152.0/24

118.81.184.0/23

118.81.185.0/24

122.195.22.0/24

124.132.156.0/24

124.163.207.0/24

124.163.208.0/24

124.163.220.0/24

153.101.64.0/24

173.245.76.0/24

175.42.154.0/24

175.42.155.0/24

175.44.72.0/24

175.44.73.0/24

183.185.14.0/24

183.224.221.0/24

211.90.146.0/24

211.90.147.0/24

211.93.170.0/24

220.248.203.0/24

221.204.0.0/15

221.205.0.0/15

221.205.168.0/23

221.205.169.0/24

221.7.251.0/24

221.90.0.0/15

222.189.163.0/24

27.221.70.0/24

36.249.150.0/24

36.35.38.0/24

36.5.81.0/24

39.74.239.0/24

47.76.99.0/24

58.220.40.0/24

60.190.128.0/24

60.220.182.0/24

60.221.195.0/24

60.221.231.0/24

61.146.45.0/24

61.179.15.0/24

61.241.177.0/24

84.247.148.0/24

赏帮赚

中国北京除了屏蔽ip段,好像也没有什么好的解决方法

小傅

中国江苏@赏帮赚 对的

netpublic

中国贵州其实就是运营商搞的。